來源:雲頭條 作者:Wiz Research

一個屬於 DeepSeek 的可公開訪問的數據庫允許訪客全面控制數據庫操作,包括能夠訪問內部數據。

Wiz Research發現了一個屬於DeepSeek 的可公開訪問的 ClickHouse 數據庫,允許訪客全面控制數據庫操作,包括能夠訪問內部數據。

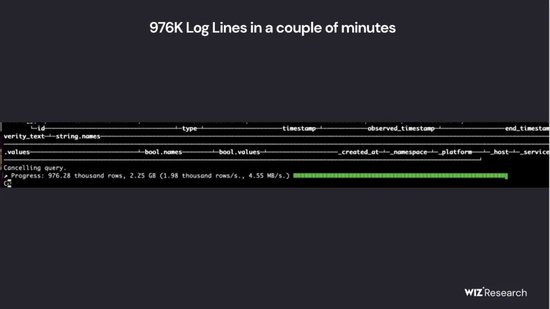

泄露的信息包括 100 多萬行日誌流,其中包含聊天記錄、密鑰、後端詳細信息及其他高度敏感的信息。

Wiz Research 團隊立即負責任地向 DeepSeek 披露了這個問題,後者迅速採取了安全措施。

摘要

最近 DeepSeek 因其開創性的 AI 模型(尤其是 DeepSeek-R1 推理模型)而獲得媒體的廣泛關注。這款模型在性能方面比肩OpenAI 的o1 等領先的 AI 系統,成本效益和效率方面脫穎而出。

隨着 DeepSeek 在 AI 領域掀起波瀾,Wiz Research 團隊開始評估其外部安全狀況,以發現任何潛在的漏洞。

Wiz Research 發現了一個與 DeepSeek 相連的可公開訪問的 ClickHouse 數據庫,完全敞開,未採取身份驗證機制,暴露了敏感數據。

它被託管在 oauth2callback.deepseek.com:9000 和 dev.deepseek.com:9000。

該數據庫包含大量的聊天曆史記錄、後端數據和敏感信息,包括日誌流、API 祕密信息和操作細節。

更為關鍵的是,暴露的信息允許訪客全面控制數據庫,並在 DeepSeek 環境中進行潛在的特權升級,對外界沒有任何身份驗證或防禦機制。

我們的偵察從評估DeepSeek的可公共訪問的域開始。

通過利用簡單的偵察技術(被動/主動發現子域)分析外部攻擊面,Wiz Research 發現了約30 個面向互聯網的子域。大多數子域看起來都是良性的,託管聊天機器人界面、狀態頁面和 API 文檔等內容——最初這些都不是高風險的暴露信息。

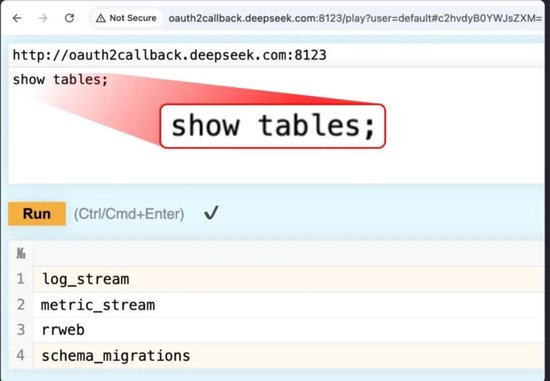

然而,當我們將搜索範圍從標準 HTTP端口(80/443)擴大到其他端口後,發現了兩個不尋常的開放端口(8123和9000),它們與以下主機相關:

•http://oauth2callback.deepseek.com:8123

•http://dev.deepseek.com:8123

•http://oauth2callback.deepseek.com:9000

•http://dev.deepseek.com:9000

進一步調查後發現,這些端口通向一個公開暴露的ClickHouse數據庫,無需任何身份驗證即可訪問,這立即拉響了警報。

ClickHouse 是一個開源列式數據庫管理系統,專為大型數據集的快速分析查詢而設計。它由Yandex開發,廣泛用於實時數據處理、日誌存儲和大數據分析,這表明暴露的內容含有很寶貴的敏感信息。

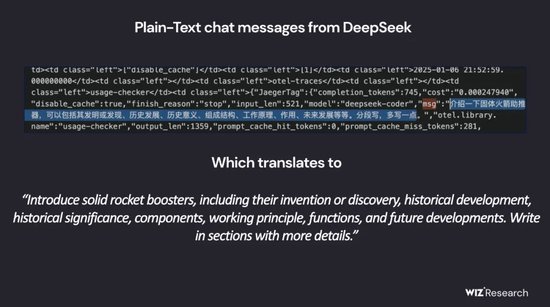

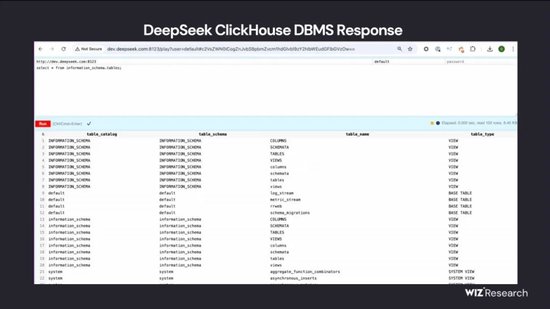

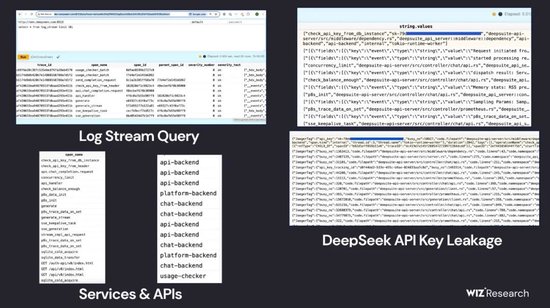

通過利用 ClickHouse的HTTP接口,我們訪問了/play路徑,該路徑允許通過瀏覽器直接執行任意 SQL查詢。運行簡單的SHOW TABLES;查詢,返回了可訪問數據集的完整列表。

來自 ClickHouse Web UI 的表輸出:

其中,有一個表引人注目:log_stream,包含的豐富日誌裏面有大量高度敏感的數據。

log_stream 表包含 100 多萬個日誌條目,列內容特別引人注目:

•timestamp——從2025年1月6日開始的日誌。

•span_name——對各種內部 DeepSeek API端點的引用。

•string.values——明文日誌,包括聊天記錄、API密鑰、後端詳細信息和操作元數據。

•_service——表明哪個 DeepSeek服務生成了日誌。

•_source——暴露日誌請求的來源,包含聊天記錄、API密鑰、目錄結構和聊天機器人元數據日誌。

這種級別的訪問權限給 DeepSeek 的自身及其最終用戶的安全構成了嚴重風險。

攻擊者不僅可以檢索敏感日誌和實際的明文聊天信息,還有可能使用 SELECT * FROM文件(’文件名’)之類的查詢,直接從服務器泄露明文密碼、本地文件以及專有信息,具體取決於 ClickHouse 配置情況。

(注:為了確保安全研究遵循職業操守,我們沒有執行枚舉之外的侵入性查詢。)

幾點感想

在沒有相應安全保障的情況下,迅速採用 AI 服務本身存在風險。這次泄露事件強調了這個事實:AI 應用的安全風險直接源於支持它們的基礎設施和工具。

雖然圍繞 AI 安全的注意力大都集中在未來的威脅上,但真正的危險常常來自基本的風險,比如數據庫意外暴露。防範這些風險應該是安全團隊的當務之急。

隨着企業組織競相採用越來越多的初創公司和供應商提供的 AI 工具和服務,有必要記住:如果這麼做,我們無異於把敏感數據託付給了這些公司。迅速採用 AI 常常導致忽視安全,但保護客戶數據必須仍然是首要任務。安全團隊與 AI 工程師密切合作,確保深入了解所使用的架構、工具和模型,這一點至關重要,這樣我們纔可以保護數據、防止泄露。

結語

全球還沒有哪一項技術像 AI 這樣被迅速採用。

許多 AI 公司已迅速成長為關鍵基礎設施提供商,但缺少通常伴隨這種廣泛採用而來的安全框架。隨着 AI 深度融入到全球企業中,業界必須認識到處理敏感數據的風險,並落實向公共雲提供商和主要基礎設施提供商要求的安全措施看齊的安全措施。

責任編輯:張恒星